Реферат: Информационные технологии и их роль на стыке столетий

По отношению к России можно сказать следующее. Хороший (устойчивый) банк должен работать с клиентами по комплексу сервиса, лучшая форма работы — это перманентный доступ пользователя к его счету, который обеспечивает пластиковая карточка. Однако для этого требуется большие вложения, поэтому банки вынуждены объединяться в различные платежные союзы.

Для обслуживания мелких платежей применяются чиповые (smart) карты, Они не требуют при покупках авторизации, и более защищены по сравнению с обычными магнитными карточками.

Новые ИТ позволяют расширить сферу услуг, ускорить платежи, удешевить стоимость денежного оборота.

Индустрия развлечений активно разнообразнейшим образом использует достижения информационных технологий. Это и разработка новых компьютерных игр, новых аттракционов, использование ИТ в кино- и видеопроизводстве.

4. Опасности и сложности при использовании ИТ

Сейчас много говорят об информационном оружии и новом лице войны.

Войну можно вести более профессионально и "цивилизованно". Вместо того, чтобы вводить в стан противника танки врага можно ослабить более эффективно и даже жестоко, аккуратно нарушая складывающийся у него информационный механизм управления, вскрывая финансовые коммуникации, направляя в желательно для нападающего русло развитие информационной сферы путем внедрения устаревших информационных технологий.

Информационным оружием называются средства:

· уничтожения, искажения или хищения информационных массивов;

· преодоления систем защиты;

· ограничения допуска законных пользователей;

· дезорганизации работы технических средств, компьютерных систем.

Атакующим информационным оружием сегодня можно назвать:

· компьютерные вирусы, способные размножаться, внедряться в программы, передаваться по линиям связи, сетям передачи данных, выводить из строя системы управления и т. п.;

· логические бомбы - программные закладные устройства, которые заранее внедряют в информационно-управляющие центры военной или гражданской инфраструктуры, чтобы по сигналу или в установленное время привести их в действие;

· средства подавления информационного обмена в телекоммуникационных сетях, фальсификация информации в каналах государственного и военного управления;

· средства нейтрализации тестовых программ;

· различного рода ошибки, сознательно вводимые противником в программное обеспечение объекта.

Для предотвращения несанкционированного доступа используются дорогостоящие системы защиты, совершенствуется ПО.

Заключение

Значение информационных технологий с течением времени все более возрастает. Уже на современном этапе развития, человечество не может существовать без ИТ.

Невозможно недооценить их роль в нашей жизни. Большинство систем управления компьютеризировано, информация хранится в компьютерных базах данных, компьютеры экономят время, деньги, упрощают жизнь.

Также никто не может игнорировать новые технологии, появляющиеся в мире, не говоря уже о той непосредственной выгоде, которую из них могут извлекать потребители уже сегодня. Результаты этих усилий уже воплощаются в реальных проектах.

Список использованной литературы

1. Информационные системы в экономике: Учебник / Под ред. проф. В.В. Дика. — М.: Финансы и статистика, 1996.

2. Публикации в Internet

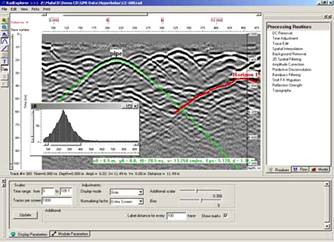

http://www.radexpro.ru/

http://www.innfoart.ru/

3. Информатика / Под ред. Макаровой. М.: Финансы и статистика, 1998.

Приложения