Книга: Защита информации в сетях связи с гарантированным качеством обслужи

Использование публично доступного каталога открытых ключей позволяет добиться более высокой степени защиты информации и пользователей сети. В данном случае за ведение и распространение публичного каталога должна отвечать надежная организация (уполномоченный объект) (рисунок 2.6). При этом должны соблюдаться следующие правила.

1. Пользователи должны регистрировать свои открытые ключи в публичном каталоге, который ведет уполномоченный объект.

2. Регистрация должна проходить либо по заранее защищенным каналам связи, либо при личной (физической) явке пользователей на уполномоченный объект.

3. Уполномоченный объект должен периодически публиковать каталог открытых ключей. Например, в виде печатной продукции (книга, газета и тому подобное) либо в электронной версии (размещение на собственном сервере).

Недостатком данного подхода является следующее. Если нарушителю удастся изменить записи, хранящиеся в каталоге открытых ключей, то он сможет авторитетно выдавать фальсифицированные открытые ключи и, следовательно, выступать от имени любого из участников обмена данными и читать сообщения, предназначенные любому пользователю.

Участие авторитетного источника открытых ключей представлено на рисунке 2.7. Обязательным условием данного варианта распределения открытых ключей пользователей является условие, что авторитетный источник открытых ключей имеет свой секретный ключ, и каждый пользователь знает его открытый ключ. При этом выполняется следующий порядок действий (номера, проставленные у стрелочек, совпадают с последовательностью действий участников обмена сообщениями):

1. Пользователь 1 посылает запрос авторитетному источнику открытых ключей о текущем значении открытого ключа пользователя 2. При этом указывается дата и время запроса (д. вр.).

2. Авторитетный источник, используя свой секретный ключ ![]() , шифрует и передает сообщение пользователю 1

, шифрует и передает сообщение пользователю 1 ![]() , в котором содержится следующая информация:

, в котором содержится следующая информация:

- ![]() - открытый ключ пользователя 2;

- открытый ключ пользователя 2;

- д. вр. - дата и время отправки сообщения.

3. Пользователь 1, используя ![]() , шифрует и передает пользователю 2 шифрованное сообщение

, шифрует и передает пользователю 2 шифрованное сообщение ![]() , содержащее:

, содержащее:

- ID 1 – идентификатор отправителя (пользователь 1);

- N 1 - уникальную метку данного сообщения.

4, 5. Пользователь 2, получив шифрованное сообщение ![]() , дешифрирует его с помощью своего секретного ключа

, дешифрирует его с помощью своего секретного ключа ![]()

![]() и в соответствии с идентификатором ID 1 , аналогично с пунктами 1 и 2 выше перечисленных действий получает от авторитетного источника открытый ключ пользователя 1

и в соответствии с идентификатором ID 1 , аналогично с пунктами 1 и 2 выше перечисленных действий получает от авторитетного источника открытый ключ пользователя 1 ![]() .

.

6. Пользователь 2, используя ![]() , посылает пользователю 1 шифрованное сообщение

, посылает пользователю 1 шифрованное сообщение ![]() , где N 2 - уникальная метка данного сообщения.

, где N 2 - уникальная метка данного сообщения.

7. Пользователь 1 шифрует с помощью открытого ключа ![]() сообщение Y , предназначенное пользователю 1 и передает

сообщение Y , предназначенное пользователю 1 и передает ![]() .

.

Приведенный вариант распределения открытых ключей имеет некоторые недостатки:

- каждый раз, когда пользователь намерен передать информацию новому адресату, то он должен обращаться к авторитетному источнику с целью получения открытого ключа;

- каталог имен и открытых ключей, поддерживаемый авторитетным источником, является привлекательным местом для нарушителя передачи информации пользователей.

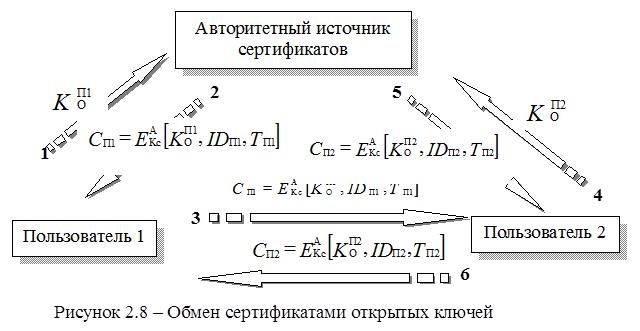

На рисунке 2.8 представлен сценарий распределения открытых ключей с применением сертификатов открытых ключей . Обязательным условием данного варианта распределения открытых ключей пользователей является условие, что авторитетный источник сертификатов имеет свой секретный ключ ![]() , и каждый пользователь знает его открытый ключ

, и каждый пользователь знает его открытый ключ ![]() . При этом выполняется следующий порядок действий (номера, проставленные у стрелочек, совпадают с последовательностью действий участников обмена сообщениями):

. При этом выполняется следующий порядок действий (номера, проставленные у стрелочек, совпадают с последовательностью действий участников обмена сообщениями):

1. Пользователь 1 генерирует пару ключей ![]() (соответственно, открытый и секретный) и по защищенному каналу связи обращается к авторитетному источнику сертификатов с целью получения сертификата.

(соответственно, открытый и секретный) и по защищенному каналу связи обращается к авторитетному источнику сертификатов с целью получения сертификата.

2. Авторитетный источник шифрует с помощью своего секретного ключа ![]() сертификат

сертификат ![]() и выдает его пользователю 1. Сертификат содержит:

и выдает его пользователю 1. Сертификат содержит:

- ![]() - открытый ключ пользователя 1 (данный ключ пользователь 1 сам сгенерировал и передал авторитетному источнику для сертификации);

- открытый ключ пользователя 1 (данный ключ пользователь 1 сам сгенерировал и передал авторитетному источнику для сертификации);

- ID П1 - идентификатор пользователя 1;

- T П1 - срок действия сертификата пользователя.

3. Пользователь 1 пересылает свой сертификат ![]() , полученный от авторитетного источника, пользователю 2. Последний, зная открытый ключ авторитетного источника сертификатов

, полученный от авторитетного источника, пользователю 2. Последний, зная открытый ключ авторитетного источника сертификатов ![]() , имеет возможность прочитать и удостовериться, что полученное сообщение является сертификатом

, имеет возможность прочитать и удостовериться, что полученное сообщение является сертификатом ![]() .

.

4. 4, 5, 6. Пользователь 2 выполняет аналогичные действия, которые были выполнены пользователем 1 в пунктах 1, 2 и 3. То есть получает от авторитетного источника сертификат ![]() . Пересылает его пользователю 1. Последний, зная открытый ключ авторитетного источника сертификатов

. Пересылает его пользователю 1. Последний, зная открытый ключ авторитетного источника сертификатов ![]() , имеет возможность прочитать и удостовериться, что полученное сообщение является сертификатом

, имеет возможность прочитать и удостовериться, что полученное сообщение является сертификатом

![]() .

.

В результате перечисленных действий пользователи обменялись открытыми ключами и готовы к передаче и приему пользовательских сообщений.

2.4 Применение криптосистемы с открытым ключом для распределения секретных ключей

На сегодняшний день существует неско