Контрольная работа: Алгоритми шифрування інформації

Додатково для захисту інформації у СЕП використовуються апаратні засоби шифрування в каналах телекомунікаційного зв'язку - апаратура захисту банківських даних (АЗБД). Ця апаратура забезпечує гарантований захист банківських електронних повідомлень від перехоплення, нав'язування, підробки та викривлення їх унаслідок зовнішнього впливу, підтримує абсолютну достовірність повідомлень, використовуючи електронні картки як носії ключової інформації. Такі засоби захисту "прозорі" для телекомунікаційних систем, сумісні зі стандартними протоколами зв'язку та працюють в автоматичному режимі.

З перших місяців роботи СЕП Службою захисту банківської інформації НБУ ведеться аналіз усіх порушень функціонування системи як з погляду надійності її роботи (апаратно-програмні збої, випадкові порушення технології тощо), так і з погляду безпеки (можливість "НСД").

З вищезазначеного можна зробити такі висновки:

1. Найбільший відсоток випадків порушення функціонування (близько 65%) припадає на незначні збої у СЕП, які не порушують роботу системи, обробляються автоматично і не призводять до викривлень бухгалтерських проводок. До таких випадків можна віднести, наприклад, викривлення шифрованих платіжних або інформаційних файлів у каналах зв'язку або неможливість розшифрувати файли, що викликано некоректним використанням шифроблоків (у момент обробки файла електронна картка відсутня в пристрої зчитування тощо). Така ситуація обробляється системою автоматично, але повідомлення про збої в системі захисту надходять до ЦРП та служби захисту інформації. Це дозволяє вести аналіз подібних ситуацій, виявляти незначні збої, які найчастіше зустрічаються в системі, і при потребі усувати їх.

2. Значна кількість порушень роботи СЕП (близько 35%), які мали зовнішні ознаки, що вимагали розгляду їх як можливого НСД, насправді спробами несанкціонованого доступу не були, але виникали внаслідок порушення персоналом банківських установ технології обробки платіжної інформації або несумлінного поновлення програмного забезпечення після програмно-апаратних збоїв. У ряді випадків потрібне було спеціальне коригування бухгалтерських проводок, пов'язане з ліквідацією наслідків некоректного поновлення інформації. Найчастіше такі порушення виникають через недостатню кваліфікованість персоналу банку - учасника СЕП та неуважного ставлення до інструкцій та вимог щодо роботи з програмно-апаратним комплексом АРМ-3.

3. У системі було виявлено декілька свідомих спроб несанкціонованого втручання в роботу СЕП, що становить менше 0,01 відсотка загальної кількості порушень функціонування системи. Про всі згадані випадки система захисту СЕП своєчасно й адекватно автоматично інформувала персонал НБУ.

Для всіх випадків НСД простежуються спільні характерні особливості:

усі вони були здійснені представниками банківських установ, при цьому отримання незаконного прибутку призводило до втрати коштів саме тим банком, персоналом якого вони здійснювались (крадіжка у власного банку, а не у держави або іншого банку);

у всіх випадках особи, що здійснювали НСД, мали легальний доступ до систем підготовки та захисту платіжної інформації, причому повноваження їх були явно завищені (доступ до багатьох або навіть до всіх банківських ресурсів системи);

контроль уповноваженими представниками банків (головний бухгалтер, керівник тощо) за роботою персоналу був послаблений або практично відсутній.

4. Зовнішнє втручання у СЕП (не з боку банків - учасників СЕП) не зафіксовано.

Вищезазначене демонструє, що найслабшим місцем платіжної системи на поточний момент є дільниця підготовки платежів персоналом банку - учасника СЕП. Для зменшення небезпеки несанкціонованого доступу в цій ланці керівництво НБУ вимагає від учасників СЕП обов'язкового виконання ряду організаційних вимог (деякі з них очевидні):

лише довірені особи можуть бути допущені до ключових операцій підготовки платіжної інформації;

відповідальні особи банків мусять здійснювати постійний, реальний та достатній контроль за станом бухгалтерського балансу та кореспондентського рахунку банку (СЕП надає всю необхідну для цього інформацію);

не допускається зосередження повноважень щодо доступу до програмно-технічних ресурсів банку в одного із співробітників, за кожну дільницю обробки платіжної інформації повинен відповідати окремий уповноважений (адміністратор локальної мережі, адміністратор електронної пошти, відповідальний за роботу з АРМ-3 СЕП тощо).

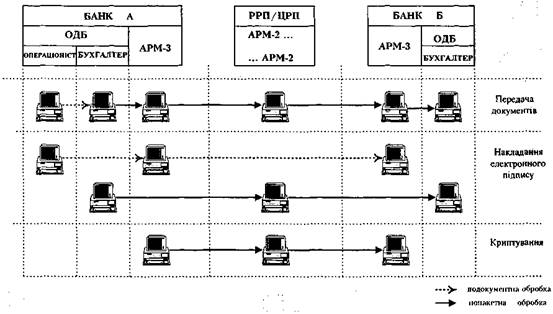

Для надання допомоги банкам - учасникам СЕП у розмежуванні повноважень осіб, які здійснюють підготовку платіжних документів до передачі у СЕП, впроваджено технологію перехресного накладання електронного цифрового підпису на електронні платіжні документи. її суть полягає у тому, що в жодному пункті проходження платіжного документа через СЕП не існує повного набору ключів, який міг би дозволити викривити інформацію. Таким чином забезпечується контроль за достовірністю при проходженні платежів усередині банку та через мережу розрахункових палат НБУ (рис.1).

Рис.1. Взаємодія засобів захисту інформації в СЕП

Алгоритм RSA, на якому базується програмний комплекс накладання електронного цифрового підпису, належить до несиметричних алгоритмів шифрування. Кожний учасник обміну електронними документами має два ключі шифрування: таємний, який повинен ретельно охоронятися від сторонніх та бути відомим лише власнику, і відкритий, який розповсюджується у системі і повинен бути відомим кожному її учаснику. Концепція алгоритму RSA зводиться до того, що в основу електронного цифрового підпису покладено оброблене спеціальним алгоритмом стиснення самого повідомлення, яке підписується. При цьому шифрування цього прототипу електронного цифрового підпису здійснюється за допомогою секретного ключа відправника та відкритого ключа отримувача повідомлення. Саме повідомлення може не шифруватися (це реалізовано в програмному комплексі електронного підпису), модифікація підписаного повідомлення (зміна навіть одного біта) буде негайно виявлена при перевірці підпису отримувачем повідомлення. Під час перевірки електронного підпису програмним комплексом отримувача формується прототип електронного підпису отриманого повідомлення. Отриманий цифровий підпис повідомлення дешифрується відкритим ключем відправника та секретним ключем отримувача. Цей прототип електронного цифрового підпису порівнюється з вирахуваним прототипом. Збіг прототипів підпису (отриманого та вирахуваного) означає, що повідомлення було підписане саме вказаним відправником інформації, спрямоване саме згаданому отримувачу та отримане саме в тому вигляді, в якому воно було підписане.

Кожному банку - учаснику СЕП Службою захисту інформації НБУ надається програмне забезпечення, яке складається з трьох модулів:

Власне модуля накладання/перевірки електронного цифрового підпису у вигляді бібліотеки об'єктних модулів, яка може бути вбудована в програмний комплекс "Операційний день банку" на будь-якому робочому місці підготовки платіжних документів.

Модуля генерації ключів для банку - учасника СЕП. Модуль генерації ключів надається у вигляді виконуваного модуля і виготовляється особисто для кожної установи - учасника СЕП. За допомогою такого генератора ключів учасник СЕП сам генерує пари таємного та відкритого ключів для всіх робочих місць підготовки платежів.

Модуля поновлення таблиці відкритих ключів та незаповнених таблиць відкритих ключів на кожне робоче місце, який виконує коректне поновлення таблиць відкритих ключів, створює їх резервні копії і веде протокол виконаних дій.

При генерації ключів таємний ключ записується на дискету або на touch-memory. Відкриті ключі, які використовуються всередині банку (наприклад, ключі операціоністів), записуються до згаданого каталогу у вигляді файлів змін таблиці відкритих ключів. Відкриті ключі робочих місць, електронний цифровий підпис яких перевіряється у СЕП, а саме - відкриті ключі АРМ-3 та АРМ бухгалтера, записуються у вигляді файлів сертифікації до каталогу, який задається. Ці файли надсилаються до Служби захисту інформації НБУ для виконання їх сертифікації, що дає можливість перед розповсюдженням їх через СЕП переконатися в тому, що вони належать саме цьому учаснику СЕП, а не були згенеровані кимось іншим від імені цього учасника, і що для них виконані всі вимоги, які висуваються до відкритих ключів алгоритму RSA. Після успішного проходження сертифікації відкриті ключі учасника СЕП розсилаються у в?