· Инструкции о порядке обращения с конфиденциальной информацией

Инженерно-техническая подсистема:

· Металлическая дверь типа «Сейф-дверь»

· Датчики пожарной сигнализации

· Датчики охранной сигнализации

· Видеокамеры цветные с системой ночного видения

· Мониторы видеонаблюдения 10”

· Видеорегистратор с объемом диска для хранения видеозаписи не менее 5 суток

· Генератор виброакустического шума Соната АВ

· Виброизлучатели

· Акустоизлучатели

· Устройство блокирования сотовых телефонов

· Источники бесперебойного питания

· Генератор электромагнитного шума

· Считыватели пластиковых карт

· Металлические решетки

· Дверь с тамбуром

Программно-аппаратная подсистема:

· Программный комплекс для автоматизации документооборота

· Программно-аппаратный комплекс для защиты от НСД «SecretNet 5.0»

· Межсетевой экран «Континент»

· Сервер

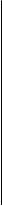

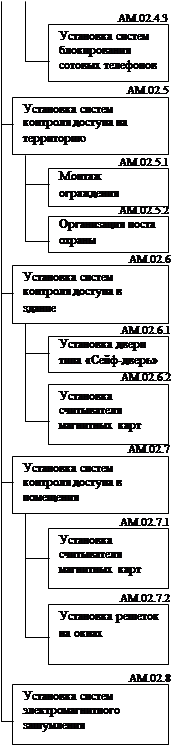

Структура разбиения работ

| Создание Комплексной системы защиты информации |

|

?????? ??????????? ??????????? ????? ?????????? ???? ???????????????? ?????, ??????? ???????????? ? ??????? ?????????? ????????? ??????.

4.

| Разработка положений, касающихся отдельных аспектов ИБ |

|

| Разработка инструкций о порядке обращения с КИ |

|

| Разработка положения о конфиденциальном документообороте |

|

| Разработка основных нормативно-правовых документов |

|

| Внедрение парольной политики |

|

| Разграничение прав пользователей |

|

| Создание резервных серверов |

|

| Установка и настройка межсетевого экрана |

|

| Установка и настройка программно-аппаратных средств контроля доступа |

|

| Создание автоматизированной системы документооборота |

|

| Организация защиты от акустического съема информации |

|

| Настройка и запуск в эксплуатацию системы видеонаблюдения |

|

| Закупка видеорегистраторов |

|

| Организация видеонаблюдения |

|

| Установка системы пожарной сигнализации |

|

| Установка системы охранной сигнализации |

|

| Установка средств виброакустического зашумления |

|

| Организационно-правовая система |

|

| Инженерно-техническая система |

|

| Программно-аппаратная система |

|

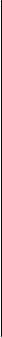

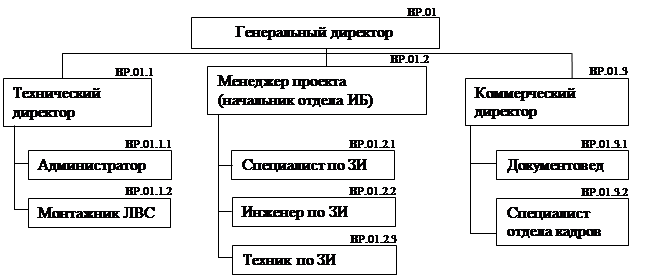

Структурная схема организации

Структурная схема организации

Структурная схема организации позволяет выявить иерархические связи между сотрудниками организации. В дальнейшем данная схема позволяет составить матрицу ответственности, из которой можно определить, какой сотрудник, за какие мероприятия отвечает.

Структурная схема организации позволяет выявить иерархические связи между сотрудниками организации. В дальнейшем данная схема позволяет составить матрицу ответственности, из которой можно определить, какой сотрудник, за какие мероприятия отвечает.

Матрица ответственности

Матрица ответственности позволяет определить конкретных исполнителей того или иного мероприятия.

|

Исполнители

Работы | ВР.01 | ВР.01.1 | ВР.01.1.1 | ВР.01.1.2 | ВР.01.2 | ВР.01.2.1 | ВР.01.2.2 | ВР.01.2.3 | ВР.01.3 | ВР.01.3.1 | ВР.01.3.2 |

| 1 | АМ.01.1 | х | х |

| 2 | АМ.01.1.1 | х | х |

| 3 | АМ.01.1.2 | х | х |

| 4 | АМ.01.1.3 | х | х |

| 5 | АМ.01.2 | х | х | х | х |

| 6 | АМ.02.1 | х | х |

| 7 | АМ.02.2 | х | х |

| 8 | АМ.02.3 | х | х | х | х | х |

| 9 | АМ.02.3.1 | х | х | х |

| 10 | АМ.02.3.2 | х | х | х |

| 11 | АМ.02.3.3 | х | х | х |

| 12 | АМ.02.3.4 | х | х | х |

| 13 | АМ.02.4 | х | х | х | х |

| 14 | АМ.02.4.1 | х | х | х |

| 15 | АМ.02.4.2 | х | х |

| 16 | АМ.02.4.3 | х | х |

| 17 | АМ.02.5 | х | х | х | х | х | х | х | х |

| 18 | АМ.02.5.1 | х | х | х |

| 19 | АМ.02.5.2 | х | х | х | х | х |

| 20 | АМ.02.6 | х | х |

| 21 | АМ.02.6.1 | х | х |

| 22 | АМ.02.6.2 | х | х | х |

| 23 | АМ.02.7 | х | х |

| 24 | АМ.02.7.1 | х | х | х |

| 25 | АМ.02.7.2 | х | х |

| 26 | АМ.02.8 | х |

| 27 | АМ.03.1 | х | х | х |

| 28 | АМ.03.2 | х | х | х |

| 29 | АМ.03.3 | х | х |

| 30 | АМ.03.4 | х | х |

| 31 | АМ.03.5 | х | х |

| 32 | АМ.03.6 | х | х |

Расчетная стоимость предлагаемых мер

| Мероприятия по защите | Стоимость |

| Установка системы охранной сигнализации | 20 000 |

| Установка системы пожарной сигнализации | 15 000 |

| Организация видеонаблюдения |

| Закупка видеокамер | 56 000 |

| Закупка видеорегистраторов | 36 000 |

| Закупка мониторов | 18 000 |

| Настройка и запуск в эксплуатацию системы видеонаблюдения | 5 000 |

| Организация защиты от акустического съема информации |

| Установка систем виброакустического зашумления | 50 000 |

| Организация тамбура в помещение | 3 000 |

| Установка систем блокирования сотовых телефонов | 22 000 |

| Установка систем контроля доступа на территорию |

| Монтаж ограждения | 40 000 |

| Организация поста охраны | 36 000 |

| Установка системы контроля доступа в здание |

| Установка двери типа «Сейф-дверь» | 15 000 |

| Установка считывателя магнитных карт | 5 000 |

| Установка системы контроля доступа в помещения |

| Установка считывателя магнитных карт | 50 000 |

| Установка решеток на окнах | 10 000 |

| Установка систем электромагнитного зашумления | 20 000 |

| Создание автоматизированной системы документооборота | 30 000 |

| Установка и настройка программно-аппаратных средств контроля доступа | 50 000 |

| Установка и настройка межсетевого экрана | 100 000 |

| Создание резервных серверов | 60 000 |

| Разграничение прав пользователей | 2 000 |

| Внедрение парольной политики | 1 000 |

| Разработка положения о конфиденциальном документообороте | 3 000 |

| Разработка инструкций о порядке обращения с КИ | 3 000 |

| Разработка положений, касающихся отдельных аспектов обеспечения ИБ | 5 000 |

| Обучение сотрудников | 20 000 |

| Итоговая сумма на создание КСЗИ | 675 000 |

Оценка эффективности и целесообразности внедряемой комплексной системы защиты информации

Итоговая сумма на создание комплексной системы защиты информации получилась равной 675 000 рублей.

Ценность информации, обрабатываемой в организации, исчисляется несколькими миллионами рублей. Помимо прямого финансового ущерба потеря конфиденциальности или утрата данной информации может нанести и косвенный ущерб, связанный с ущербом репутации компании. Данный ущерб выражается в ещё большей сумме – порядка 20 миллионов рублей.

При данных расчетах учитывалось ежемесячное число подключаемых клиентов компании, стоимость реализации рекламной кампании, а также ущерб от блокирования работы информационной системы компании.

Диаграмма Ганта

К-во Просмотров: 357

Бесплатно скачать Курсовая работа: Создание комплексной системы защиты информации интернет-провайдера

![]()

![]()

![]()

![]()

![]()

![]()

![]()

Структурная схема организации позволяет выявить иерархические связи между сотрудниками организации. В дальнейшем данная схема позволяет составить матрицу ответственности, из которой можно определить, какой сотрудник, за какие мероприятия отвечает.

Структурная схема организации позволяет выявить иерархические связи между сотрудниками организации. В дальнейшем данная схема позволяет составить матрицу ответственности, из которой можно определить, какой сотрудник, за какие мероприятия отвечает.