Реферат: Антивирусная индустрия в канун десятилетия

( «Сканер», «Монитор», «Инспектор» - это коммерческие названия соответствующих модулей «Лаборатории Касперского» )

Разновидностью программ двойного назначения являются поведенческие блокираторы, которые анализируют поведение других программ и при обнаружении подозрительных действий блокируют их.

От классического антивируса с антивирусным ядром, «узнающим» и лечащим от вирусов, которые анализировались в лаборатории и к которым был прописан алгоритм лечения, поведенческие блокираторы отличаются тем, что лечить от вирусов не умеют, поскольку ничего о них не знают. Это свойство блокираторов полезно тем, что они могут работать с любыми вирусами, в том числе и с неизвестными. Это сегодня особенно актуально, поскольку распространители вирусов и антивирусов используют одни и те же каналы передачи данных, то есть Интернет. При этом вирус всегда имеет некоторую форму (время задержки), поскольку антивирусной компании всегда нужно время на то, чтобы получить сам вирус, проанализировать его и написать соответствующие лечебные модули. Программы из группы двойного назначения как раз и позволяют блокировать распространение вируса до того момента, пока компания не напишет лечебный модуль.

Основные методы определения вирусов

Алгоритм «сравнение с эталоном»

Самый старый алгоритм – это алгоритм, в котором вирус определяется классическим ядром по некоторой маске. Смысл данного алгоритма заключается в использовании статистических методов. Маска должна быть, с одной стороны, маленькой, чтобы объем файла был приемлемых размеров, с другой стороны – настолько большой, чтобы избежать ложных срабатываний (когда «свой» воспринимается как «чужой», и наоборот) .

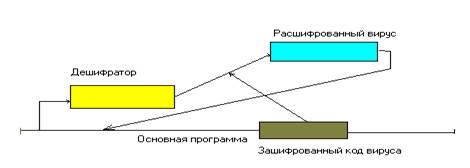

Рис. 1. Схемы работы программы, инфицированной незашифрованным

вирусом, и программы, инфицированной зашифрованным вирусом

![]()

Рис. 2. Схема работы эмулятора процессора

Рис. 2. Схема работы эмулятора процессора

Алгоритм «контрольной суммы»

Алгоритм контрольной суммы предполагает, что действия вируса изменяют контрольную сумму. Однако синхронные изменения в двух разных сегментах могут привести к тому, что контрольная сумма останется неизменной при изменении файла. Основная задача построения алгоритма состоит в том, чтобы изменения в файле гарантированно приводили к изменению контрольной суммы.

Методы определения полиморфик – вирусов

На рис. 1 показана работа программы, информированной вирусом (а), и программы, информированной зашифрованным вирусом (б). В первом случае схема работы вируса выглядит следующим образом: идет выполнение программы, в какой –то момент начинает выполнятся код вируса и затем опять идет выполнение программы. В случае с зашифрованной программой все сложнее.

Идет выполнение программы, потом включается дешифратор, который расшифровывает вирус, затем отбрасывает вирус и опять идет исполнение кода основной программы. Код вируса в каждом случае зашифрован по разному. Если в случае нешифрованного вируса эталонное сравнение позволяет «узнать» вирус по некоторой постоянной сигнатуре, то в зашифрованном виде сигнатура не видна. При этом искать дешифратор практически невозможно, поскольку он очень маленький и детектировать такой компактный элемент бесполезно, потому что резко увеличивается количество ложных срабатываний.

![]()

![]() В подобном случае прибегают к технологии эмуляции процессора (антивирусная программа эмулирует работу процессора для того, чтобы проанализировать исполняемый код вируса). Если обычно условная цепочка состоит из трех основных элементов: ЦПУ ОС . Программа (рис.2), - то при эмуляции процессора в такую цепочку добавляется эмулятор, о котором программа ничего не знает и, условно говоря, «считает», что она работает с центральной оперативной системой. Таким образом, эмулятор как бы воспроизводит работу программы в некотором виртуальном пространстве или реконструирует ее оригинальное содержимое. Эмулятор всегда способен прервать выполнение программы, контролирует ее действия, не давая ничего испортить, и вызывает антивирусное сканирующее ядро.

В подобном случае прибегают к технологии эмуляции процессора (антивирусная программа эмулирует работу процессора для того, чтобы проанализировать исполняемый код вируса). Если обычно условная цепочка состоит из трех основных элементов: ЦПУ ОС . Программа (рис.2), - то при эмуляции процессора в такую цепочку добавляется эмулятор, о котором программа ничего не знает и, условно говоря, «считает», что она работает с центральной оперативной системой. Таким образом, эмулятор как бы воспроизводит работу программы в некотором виртуальном пространстве или реконструирует ее оригинальное содержимое. Эмулятор всегда способен прервать выполнение программы, контролирует ее действия, не давая ничего испортить, и вызывает антивирусное сканирующее ядро.

Эвристический анализ

Для того чтобы размножаться, вирус должен совершать какие – то конкретные действия: копирование в память, запись в сектора, и т. д. Эвристический анализатор (который является частью антивирусного ядра) содержит список таких действий, просматривая выполняемый код программы, определяет, что она делает, исходя из этого приходит к выводу, является ли данная программа вирусом или нет. Принципиальное отличие эвристического анализатора от поведенческого блокиратора состоит в том, что последний не рассматривает программу как набор команд. Блокиратор отслеживает действия программы в процессе ее работы, а эвристический анализатор начинает работу до выполнения программы. Первый эвристический анализатор появился в начале 90–х годов.

Заключение

В рамках международного рынка информации остро стоит проблема сохранение информации, особенно, в последнее время, когда идет всеобщая компьютеризация общества. Все больше фирм и предприятий внедряют на производстве компьютеры, сохраняя в них ценную информацию и желая оградить себя от потери или порчи данной информации. Это обусловило развитие такого сектора рынка, как создание антивирусных программ. И на данный момент эта индустрия является наиболее динамично развивающейся.

И в будущем ожидается увеличение объёма продаж антивирусных продуктов, поскольку будет продолжаться появление новых вирусов, а следовательно и потребность в программах способных защитить информацию от них.

Список использованной литературы

Журнал: «Компьютер пресс» М: №9 2001г

Журнал: «Компьютер пресс» М: №11 2001г

WWW. GAZETA.ru