Реферат: Криптологія

Р(Mi ), ![]()

і відома ентропія джерела повідомлень

![]() (1)

(1)

![]() (2)

(2)

Ентропія – середня кількість інформації в повідомленні.

В нашій моделі буде вважатись, щ інформація є повністю доступною криптоаналітику, тобто він може її перехоплювати з ймовірністю 1.

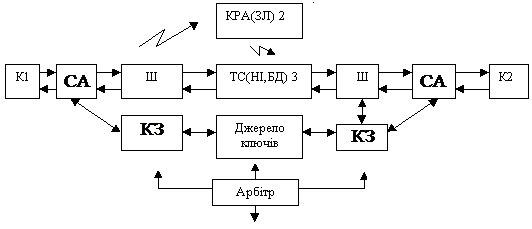

Для захисту від зловмисних дій в інформаційній системі повинно здійснюватись ряд криптографічних перетворень. Елементи, що забезпечують конфіденційність, цілісність, доступність та спостережливість.

|

Рисунок 2 – структурна схема захищеної інформаційної системи

де СА – система автентифікації;

Ш – шифрування інформації;

КЗ – ключові засоби;

ДК – джерело ключів.

У зв’язку з тим, що інформація існує в інформаційно-телекомунікаційній системі користувач повинен здійснити ряд перетворень, з метою його захисту. Першим перетворенням є перетворення автентифікації, тобто забезпечення цілісності та справжності:

![]() , (3)

, (3)

де

| - перетворення автентифікації; | |

| - автентифікація ключів; | |

| - параметри. |

Для забезпечення конфіденційності здійснюється зашифровування:

![]() (4)

(4)

де Сі – криптограма.

Перетворення (3) та (4) здійснюються за допомогою ключів. Узгодженість використання ключів К1 та К2 забезпечуються ДК1 та ДК1. В інформаційно-телекомунікаційній системі криптограма Сі може бути трансформована в Сі * :

1) за рахунок завад;

2) за рахунок дій криптоаналітика:

- модифікування Сі ;

- створення і передавання в системі хибного повідомлення.

При прийманні виконуються зворотні перетворення: ![]() . Спочатку виконується розшифровування повідомлення

. Спочатку виконується розшифровування повідомлення

. (5)

. (5)

В системі автентифікації здійснюється перетворення:

.(6)

.(6)

Після розшифровування користувач 2 одержує доступ до змісту повідомлення, а потім перевіряє його цілісність і справжність.

3. Класифікація криптоперетворень