Реферат: Организация аудита информационной безопасности информационной системы

Организация аудита информационной безопасности информационной системы

Андрушка Игорь Молдавская Экономическая Академия

TIE - 238

Введение

Современная информационная система организации представляет собой распределенную и неоднородную систему, использующую различные программно-аппаратные компоненты и имеющую точки выхода в сети общего пользования (например, Интернет) . В связи с этим значительно усложняется задача правильного и безопасного конфигурирования компонент и обеспечения защищенного взаимодействия между ними, и, как следствие, увеличивается количество уязвимых мест в системе.

Наличие уязвимостей в системе дает возможность потенциальному нарушителю провести успешную атаку и нанести ущерб деятельности организации. Появление «слабых мест» может быть обусловлено различными причинами, как объективного (например, недоработки в базовом программном обеспечении) , так и субъективного характера (например, неправильная настройка оборудования) .

Выявление и устранение уязвимостей, а также оценка общего уровня защищенности является чрезвычайно важной составляющей обеспечения безопасности, позволяющей существенно повысить уровень защищенности информационных и иных ресурсов системы.

Рис. 1 Роль аудита информационной безопасности

Цели и назначение аудита

К основным целям аудита информационной безопасности можно отнести следующие:

· Получение объективной и независимой оценки текущего состояния защищенности информационных ресурсов.

· Получение максимальной отдачи от средств, инвестируемых в создание системы информационной безопасности.

· Оценка возможного ущерба от несанкционированных действий.

· Разработка требований к построению системы защиты информации.

· Определение зон ответственности сотрудников подразделений.

· Расчет необходимых ресурсов.

· Разработка порядка и последовательности внедрения системы информационной безопасности.

Аудит может проводится в следующих вариантах:

· Комплексный аудит – перед созданием системы информационной безопасности

· Точечный – формирование требований к проведению модернизации системы защиты

· Периодичный – внешняя регламентная проверка уровня защищенности системы.

· Проверочный – экспертиза и оценка используемых, либо планируемых к использованию систем и решений.

Этапы аудита

Процесс аудита информационных систем можно представить в виде своеобразных весов (рис. 2) , где на одной чаше рассматриваются системы безопасности доступа, на другой — контроль бизнес-процессов, а в качестве опоры служит техническая инфраструктура, которая, в свою очередь, основана на принятых методах авторизации, конфигурации системы, а также на политиках и процедурах, принятых в организации.

Рис. 2 Процесс аудита информационных систем

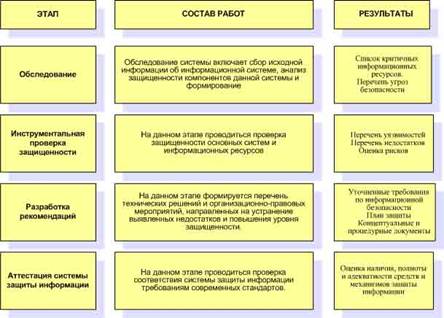

Работы по аудиту безопасности ИС включают в себя ряд последовательных этапов (рис. 3), которые в целом соответствуют этапам проведения комплексного аудита ИС, который включает в себя следующее:

1. комплексное обследование - включает сбор информации об используемых информационных ресурсах - системное программное обеспечение, локальные сети и телекоммуникации, прикладные системы, а также анализ существующих организационно-правовых процессов. По результатам обследования формируется (уточняется) перечень критичных ресурсов и разрабатывается перечень угроз для данных ресурсов;

2. проведение оценки защищенности - включает работы по обнаружению уязвимостей технических средств, анализу технологической защищенности, а также адекватности организационных процедур. На основе выявленных недостатков проводиться оценка рисков, включающая основные способы преодоления системы защиты, степень критичности и возможность реализации;

3. аттестация системы - включает мероприятия по обследованию (оценки) существующих мер и мероприятий по защите информации, оценки их адекватности, а также соответствие требования ведущих стандартов;

4. по результатам Аудита разрабатывается План исправления выявленных недостатков. Задача планирования состоит в определении приоритетов исправления обнаруженных недостатков, разработки очередности и методологии их устранения. Дополнительно предусматривается разработка концептуальных и процедурных документов, таких как Концепция информационной безопасности, Общие требования и рекомендации по защите информации, Политики безопасности и др.

Рис 3. Этапы проведения аудита информационной безопасности

В зависимости от целей и способа проведения аудита информационной безопасности инициатором этого мероприятия, как уже было отмечено выше, является заинтересованная сторона. Наиболее часто инициатором аудита является организация в лице его руководства.

Как правило на этапе обследования решаются следующие организационные вопросы:

--> ЧИТАТЬ ПОЛНОСТЬЮ <--