Реферат: Стандарты в информационной безопасности

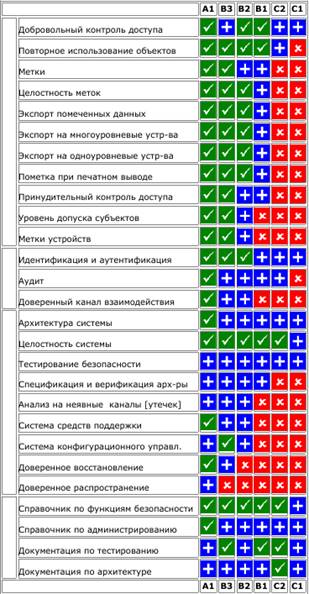

o Дискреционное управление доступом, допускающее принудительное ограничение доступа на индивидуальной основе.

· C2 — Управление доступом

o Более чётко оформленное дискреционное управление доступом.

o Индивидуальные учётные записи, вход под которыми возможен через процедуру авторизации.

o Журнал контроля доступа к системе.

o Изоляция ресурсов.

B — Мандатная защита

· B1

o Мандатное управление доступом к выбранными субъектам и объектам.

o Все обнаруженные недостатки должны быть устранены или убраны каким-либо другим способом.

· B2 — Структурная защита

o Чётко определённая и документированная модель правил безопасности.

o Применение расширенного дискреционного и мандатного управления доступом ко всем объектам и субъектам.

o Скрытые каналы хранения.

· B3 — Защищённые области

o Соответствие требованиям монитора обращений.

o Структурирование для исключения кода не отвечающего требованиям обязательной политики безопасности.

o Поддержка администратора системы безопасности.

o Примером подобной системы является XTS-300, предшественница XTS-400.

A — Проверенная защита

· A1 — Проверенный дизайн.

o По функциям идентично B3.

o Формализованный дизайн и проверенные техники, включающие высокоуровневую спецификацию.

o Формализованные процедуры управления и распространения.

o Примером подобной системы является SCOMP, предшественница XTS-400.

· Выше A1

o Системная архитектура демонстрирующая, что требования самозащиты и полноценности для мониторов обращений были выполнены в соответствии с «Базой безопасных вычислений» (коллекцией программного и аппаратного обеспечения необходимых для обязательной политики безопасности в операционных системах ориентированных на безопасность).

4. Международный стандарт управления информационной безопасностью ISO 17799