Реферат: Виды защиты, используемые в автоматизированных информационных системах

Важным аспектом моделей безопасности является управление доступом. Существует два подхода:

• добровольное управление доступом;

• принудительное управление доступом.

При добровольном управлении доступом вводится так называемое владение объектами. Как правило, владельцами объектов являются те субъекты базы данных, процессы которых создали соответствующие объекты. Добровольное управление доступом заключается в том, что права на доступ к объектам определяют их владельцы. Иначе говоря, соответствующие ячейки матрицы доступа заполняются теми субъектами (пользователями), которым принадлежат права владения над соответствующими объектами базы данных. В большинстве систем права владения объектами могут передаваться. В результате при добровольном управлении доступом реализуется полностью децентрализованный принцип организации и управления процессом разграничения доступа.

Такой подход обеспечивает гибкость настраивания системы разграничения доступа в базе данных на конкретную совокупность пользователей и ресурсов, но затрудняет общий контроль и аудит состояния безопасности данных в системе.

Принудительный подход к управлению доступом предусматривает введение единого централизованного администрирования доступом. В базе данных выделяется специальный доверенный субъект (администратор), который (и только он), собственно, и определяет разрешения на доступ всех остальных субъектов к объектам базы данных. Иначе говоря, заполнять и изменять ячейки матрицы доступа может только администратор системы.

Принудительный способ обеспечивает более жесткое централизованное управление доступом. Вместе с тем он является менее гибким и менее точным в плане настройки системы разграничения доступа на потребности и полномочия пользователей, так как наиболее полное представление о содержимом и конфиденциальности объектов (ресурсов) имеют, соответственно, их владельцы.

На практике может применяться комбинированный способ управления доступом, когда определенная часть полномочий на доступ к объектам устанавливается администратором, а другая часть владельцами объектов.

Исследования различных подходов к обеспечению информационной безопасности в традиционных (некомпьютерных) сферах и технологиях показали, что одноуровневой модели безопасности данных недостаточно для адекватного отражения реальных производственных и организационных схем. В частности традиционные подходы используют категорирование информационных ресурсов по уровню конфиденциальности (совершенно секретно — СС, секретно — С, конфиденциально — К, и т. п.). Соответственно субъекты доступа к ним (сотрудники) также категорируются по соответствующим уровням доверия, получая так называемого допуска (допуск степени 1, допуск степени 2 и т. д.). Понятие допуска определяет мандатный (полномочный) принцип разграничения доступа к информации. В соответствии с мандатным принципом работник, обладающий допуском степени «1», имеет право работать с любой информацией уровня «СС», «С» и «К». Работник с допуском «2» соответственно имеет право работы с любой информацией уровня «С» и «К». Работник с допуском «3» имеет право работать с любой информацией только уровня «К».

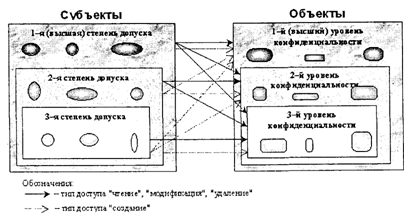

Мандатный принцип построения системы разграничения доступа в СУБД реализует многоуровневую модель безопасности данных, называемую еще моделью Белл — ЛаПадула (по имени ее авторов — американских специалистов Д. Белла и Л. ЛаПадула), которая иллюстрируется схемой, приведенной на рис. 4.

Рис. 4. Модель безопасности данных Белл — ЛаПадула (мандатный принцип разграничения доступа)

В модели Белл — ЛаПадула объекты и субъекты категорируются по иерархическому мандатному принципу доступы. Субъект, имеющий допуск 1-й (высшей) степени, получает доступ к объектам 1-го (высшего) уровня конфиденциальности и автоматически ко всем объектам более низких уровней конфиденциальности (т. е. к объектам 2-го и 3-го уровней). Соответственно, субъект со 2-й степенью допуска имеет доступ ко всем объектам 2-го и 3-го уровней конфиденциальности, и т. д.

В модели Белл — ЛаПадула устанавливаются и поддерживаются два основных ограничения политики безопасности:

• запрет чтения вверх (no read up — NRU);

• запрет записи вниз (no write down — NWD).

Ограничение NRU является логическим следствием мандатного принципа разграничения доступа, запрещая субъектам читать данные из объектов более высокой степени конфиденциальности, чем позволяет их допуск.

Ограничение NWD предотвращает перенос (утечку) конфиденциальной информации путем ее копирования из объектов с высоким уровнем конфиденциальности в неконфиденциальные объекты или в объекты с меньшим уровнем конфиденциальности.

Ограничения NRU и NWD приводят к тому, что по разным типам доступа («чтение», «создание», удаление», «запись») в модели Белл—ЛаПадула устанавливается разный порядок доступа конкретного субъекта к объектам. В частности, в схеме, приведенной на рис. 7.4, может показаться странным, что по типу доступа «создание» субъект (процесс) с допуском степени 3 (низшей) имеет возможность создавать объекты (записи) в объектах более высокого уровня конфиденциальности. Такой подход, тем не менее, отражает реальные жизненные ситуации, когда работники, к примеру, кадрового подразделения могут заполнять формализованные карточки на новых сотрудников, направляя их в специальную картотеку личных данных сотрудников организации и порождая первые документы личных дел новых сотрудников, но не имеют при этом собственно самого доступа к этой картотеке по другим типам операций (чтение, удаление, изменение).

Мандатный принцип разграничения доступа, опять-таки исходя из дополнительных способов разграничения доступа к конфиденциальной информации, наработанных в «бумажных» технологиях, в частности в военной сфере, может дополняться элементами функционально-зонального принципа разграничения доступа. В соответствии с функционально-зональным принципом, защищаемые сведения, помимо категории конфиденциальности, получают признак функциональной тематики (зоны), например сведения по артиллерии, сведения по авиации, и т. д. Соответственно, каждый работник, имеющий определенный допуск к конфиденциальным сведениям, еще по своим функциональным обязанностям имеет определенный профиль деятельности, который предоставляет допуск или уточняет сферу допуска к категорированным сведениям только соответствующей тематики. Такой подход предоставляет более гибкие и точные возможности организации работы с конфиденциальными сведениями и в СУБД реализуется через технику профилей и ролей пользователей.

На практике в реальных политиках мониторов безопасности баз данных чаще всего применяется дискреционный принцип с принудительным управлением доступом, «усиливаемый» элементами мандатного принципа в сочетании с добровольным управлением доступом (допуска субъектов устанавливает и изменяет только администратор, уровень конфиденциальности объектов устанавливают и изменяют только владельцы). В распределенных СУБД могут также применяться элементы функционально-зонального разграничения доступа в виде жесткой привязки объектов и субъектов к определенным устройствам, а также выделении специальных зон, областей со «своей» политикой безопасности.

При реализации политик и моделей безопасности данных в фактографических АИС на основе реляционных СУБД возникают специфические проблемы разграничения доступа на уровне отдельных полей таблиц. Эти проблемы связаны с отсутствием в реляционной модели типов полей с множественным (многозначным) характером данных.

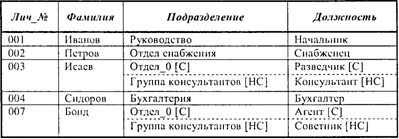

Поясним суть подобных проблем следующим образом. Предположим, в базе данных имеется таблица с записями по сотрудникам с полями «Лич_№», «Фамилия», «Подразделение», «Должность». Предположим также, что в структуре организации имеется засекреченное подразделение «Отдел_0», известное для всех непосвященных под названием «Группа консультантов». Соответственно поля «Подразделение», «Должность» для записей сотрудников этого подразделения будут иметь двойные значения — одно истинное (секретное), другое для прикрытия (легенда). Записи таблицы «Сотрудники» в этом случае могут иметь вид:

Таблица 1

В таблице знаком [С] обозначены секретные значения, знаком [НС] несекретные значения соответствующих полей. Как видно из приведенной таблицы, требования первой нормальной формы в таких случаях нарушаются.

Более того, даже если взять более простой случай, когда конфиденциальные данные по некоторым полям пользователям, не имеющим соответствующей степени допуска, просто не показываются, т.е. такой пользователь «видит» в секретных полях некоторых записей просто пустые значения, то тем не менее возникают косвенные каналы нарушения конфиденциальности. Так как на самом деле в соответствующем поле данные имеются, то при попытке записи в эти поля неуполномоченный на это пользователь получит отказ, и, тем самым, «почувствует» что-то неладное, подозрительное, скажем, в отношении записи сотрудника с личным номером 007. Это и есть косвенный канал.

В более общем виде под косвенным каналом нарушения конфиденциальности подразумевается механизм, посредством которого субъект, имеющий высокий уровень благонадежности, может предоставить определенные аспекты конфиденциальной информации субъектам, степень допуска которых ниже уровня конфиденциальности этой информации.

В определенной степени проблему многозначности и косвенных каналов можно решать через нормализацию соответствующих таблиц, разбивая их на связанные таблицы, уровень конфиденциальности которых, или конфиденциальности части записей которых, будет различным.