Дипломная работа: Розробка імовірнісної моделі криптографічних протоколів

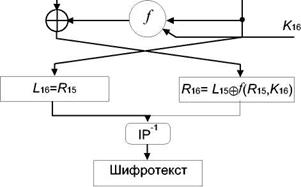

де у – зашифроване повідомлення.

Таблиця 1.2

Підстановка IP-1

| 40 | 8 | 48 | 16 | 56 | 24 | 64 | 32 | 39 | 7 | 47 | 15 | 55 | 23 | 63 | 31 |

| 38 | 6 | 46 | 14 | 54 | 22 | 62 | 30 | 37 | 5 | 45 | 13 | 53 | 21 | 61 | 29 |

| 36 | 4 | 44 | 12 | 52 | 20 | 60 | 28 | 35 | 3 | 43 | 11 | 51 | 19 | 59 | 27 |

| 34 | 2 | 42 | 10 | 50 | 18 | 58 | 26 | 33 | 1 | 41 | 9 | 49 | 17 | 57 | 25 |

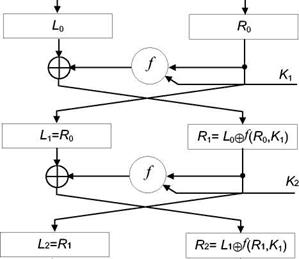

Шифрування здійснюється по схемі, приведеній на мал. 1.3.

………………………

Мал. 1.3 Схема криптопeретворення DES

Функція ¦. Вона має два аргументи: А і В . Перший складається з 32 бітів, а другий - з 48 бітів. Результат складається з 32 бітів.

1. Аргумент А , що має 32 біта, перетворюється в 48-бітовий вектор Р (А ) шляхом перестановки з повтореннями початкового вектора А . Ця процедура однакова для всіх тактів. Вона задана табл. 1.3.

Таблиця 1.3

Підстановка Р1

|

32 |

1 |

2 |

3 |

4 |

5 |

4 |

5 |

6 |

7 |

8 |

9 |

8 |

9 |

10 |

11 |

|

12 |

13 |

12 |

13 |

14 |

15 |

К-во Просмотров: 278

Бесплатно скачать Дипломная работа: Розробка імовірнісної моделі криптографічних протоколів

|