Курсовая работа: IDEF-моделирование мандатного разграничения доступа

Покажем, что введенная решетка и функция уровней безопасности адекватно отражают парадигму градуированного доверия и критерий безопасности систем на ее основе.

1. Предположим, что информация может передаваться от сущностей класса ![]() к сущностям класса

к сущностям класса ![]() и наоборот, т.е. от сущности класса

и наоборот, т.е. от сущности класса ![]() к сущностям класса

к сущностям класса ![]() . Тогда для выполнения критерия безопасности сущности классов

. Тогда для выполнения критерия безопасности сущности классов ![]() и

и ![]() должны образовывать один общий класс

должны образовывать один общий класс ![]() . Для того, чтобы не создавать избыточных классов, необходимо, чтобы отношение, задаваемое оператором доминирования

. Для того, чтобы не создавать избыточных классов, необходимо, чтобы отношение, задаваемое оператором доминирования ![]() , было антисимметричным.

, было антисимметричным.

2. Предположим, что информация может передаваться от сущностей класса ![]() к сущностям класса

к сущностям класса ![]() , и, кроме того, от сущностей класса

, и, кроме того, от сущностей класса ![]() к сущностям класса

к сущностям класса ![]() . Если каждая такая передача безопасна в отдельности, то, очевидно, безопасна и передача информации от сущностей класса

. Если каждая такая передача безопасна в отдельности, то, очевидно, безопасна и передача информации от сущностей класса ![]() к сущностям класса

к сущностям класса ![]() . Таким образом, отношение, задаваемое оператором

. Таким образом, отношение, задаваемое оператором ![]() , должно быть транзитивным.

, должно быть транзитивным.

3. Внутри класса сущности имеют одинаковый уровень безопасности. Следовательно, передача информации между сущностями одного класса безопасна. Отсюда следует сравнимость по оператору ![]() сущностей одного класса между собой и самих собой, т.е. рефлективность отношения

сущностей одного класса между собой и самих собой, т.е. рефлективность отношения ![]() .

.

4. Предположим, что имеется два различных класса сущностей ![]() и

и ![]() . Тогда, из соображений безопасности, очевидно, что существует только один класс

. Тогда, из соображений безопасности, очевидно, что существует только один класс ![]() , потоки от сущностей которого безопасны по отношению к сущностям класса

, потоки от сущностей которого безопасны по отношению к сущностям класса ![]() или класса

или класса ![]() , совпадающий с классом

, совпадающий с классом ![]() или с классом

или с классом ![]() , и не имеется никакого другого класса

, и не имеется никакого другого класса ![]() , менее безопасного чем

, менее безопасного чем ![]() , и с такими же возможностями по потокам к сущностям классов

, и с такими же возможностями по потокам к сущностям классов ![]() и

и ![]() . Это означает, что

. Это означает, что ![]() должен быть наименьшей верхней границей по уровням безопасности классов

должен быть наименьшей верхней границей по уровням безопасности классов ![]() и

и ![]() .

.

5. Аналогично по условиям предыдущего пункта должен существовать ближайший снизу к классам ![]() и

и ![]() класс

класс ![]() , такой, что потоки от сущностей классов

, такой, что потоки от сущностей классов ![]() и

и ![]() к сущностям класса

к сущностям класса ![]() безопасны, и совпадающий с классом

безопасны, и совпадающий с классом ![]() или с классом

или с классом ![]() , при этом не имеется никакого другого класса

, при этом не имеется никакого другого класса ![]() , более безопасного, чем

, более безопасного, чем ![]() , и с такими же возможностями по потокам от сущностей классов

, и с такими же возможностями по потокам от сущностей классов ![]() и

и ![]() . Это означает, что

. Это означает, что ![]() должен быть наибольшей нижней границей по уровням безопасности классов

должен быть наибольшей нижней границей по уровням безопасности классов ![]() и

и ![]() .

.

Таким образом, аппарат решетки и функция уровней безопасности адекватно отражают сущность принципов и отношений политики мандатного разграничения доступа, на базе которых строятся конкретные модели, специфицирующие, в том числе, формализацию правил NRUи NWD, а также другие особенности мандатного доступа.

В заключение общей характеристики политики мандатного доступа отметим, что в ней разграничение доступа осуществляется до уровня классов безопасности сущностей системы. Иначе говоря, любой объект определенного уровня безопасности доступен любому субъекту соответствующего уровня безопасности (с учетом правил NRUи NWD). Нетрудно видеть, что мандатный подход к разграничению доступа, основываясь только лишь на идеологии градуированного доверия, без учета специфики характеристик субъектов и объектов, приводит в большинстве случаев к избыточности прав доступа для конкретных субъектов в пределах соответствующих классов безопасности, что противоречит самому понятию разграничения доступа. Для устранения данного недостатка мандатный принцип доступа дополняется дискреционным внутри соответствующих классов безопасности. В теоретических моделях для этого вводят матрицу доступа, разграничивающую разрешенный по мандатному принципу доступ к объектам одного уровня безопасности.

2 Разработка функциональной модели

Методология IDEFO (более известная как методологий SADT— StructureAnalysisandDesignTechnique) предназначена для представления функций системы и анализа требований к системам и является одной из самых известных и широко используемых методологий проектирования АСУ.

В терминах IDEFO система представляется в виде комбинации блоков и дуг. Блоки используются для представления функций системы и сопровождаются текстами на естественном языке.

Кроме функциональных блоков другим ключевым элементом методологии является дуга. Дуги представляют множества объектов (как физических, так и информационных) или действия, которые образуют связи между функциональными блоками.

Место соединения дуги с блоком определяет тип интерфейса. Данные, управляющие выполнением функции, входят в блок сверху, в то время как информация, которая подвергается воздействию функции, показана с левой стороны блока; результаты выхода показаны с правой стороны. Механизм (человек или автоматизированная система), который осуществляет функцию, представляется дугой, входящей в блок снизу.

Функциональный блок (или Функция) преобразует Входы в Выходы (т.е. входную информацию в выходную). Управление определяет, когда и как это преобразование может, или должно произойти. Исполнители непосредственно осуществляют это преобразование.

С дугами связаны надписи (или метки) на естественном языке, описывающие данные, которые они представляют. Дуги показывают, как функции между собой взаимосвязаны, как они обмениваются данными и осуществляют управление друг другом. Выходы одной функции могут быть Входами, Управлением или Исполнителями для другой.

Дуги могут разветвляться и соединяться.

Функциональный блок, который представляет систему в качестве единого модуля, детализируется на другой диаграмме с помощью нескольких блоков, соединенных между собой интерфейсными дугами. Эти блоки представляют основные подфункции (подмодули) единого исходного модуля. Данная декомпозиция выявляет полный набор подмодулей, каждый из которых представлен как блок, границы которого определены интерфейсными дугами. Каждый из этих подмодулей может быть декомпозирован подобным же образом для более детального представления.

Рассмотрим построение функциональной модели применительно к моей модели разграничения доступа.

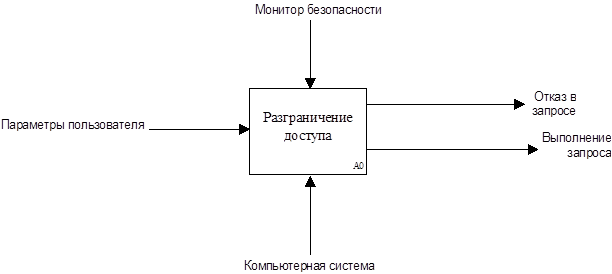

2.1 Первый уровень функциональной модели

На входе функционального блока «Разграничение доступа» (А0) – «параметры пользователя», необходимая для последующего ее преобразования, на выходе – «отказ в запросе» и «выполнение запроса» (см. рисунок 1). Результат «отказ в запросе» может появиться в случае невыполнения каких-либо необходимых условий и требований. Управляющее воздействие, в данной модели, - это «монитор безопасности». Механизмом, который осуществляет данную функцию, является компьютерная система.

Рисунок 1 – Первый уровень

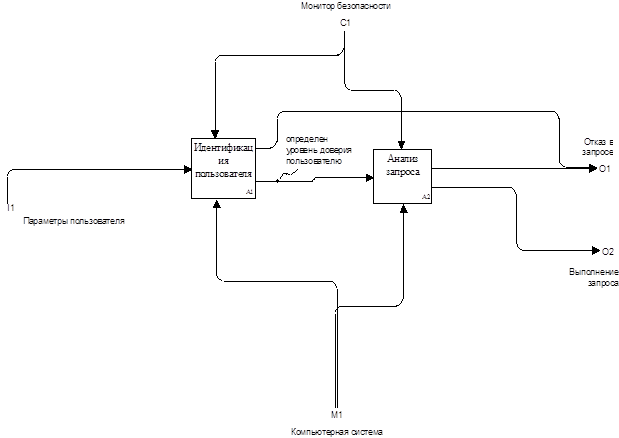

Как уже выше было сказано, функциональный блок, который представляет систему в качестве единого модуля, детализируется на другой диаграмме с помощью нескольких блоков, соединенных между собой интерфейсными дугами.Эти блоки представляют основные подфункции (подмодули) единого исходного модуля. Следовательно, можно рассмотреть второй уровень модели, детализирующий первый.

2.2 Второй уровень функциональной модели

Второй уровень раскрывает первый, «разграничение доступа» состоит из нескольких следующих этапов:

- идентификация пользователя, который подает запрос (А1);

- анализ запроса, включающий в себя ряд функциональных операций по обработке запроса и осуществляющий функцию разграничения доступа (А2);

Рисунок 2- Второй уровень. Детализация блока А0

2.3 Третий уровень функциональной модели

Третий уровень раскрывает все блоки второго уровня. Рассмотрим их поочередно:

- Блок А1 (Идентификация пользователя) включает в себя:

а) Ввод идентификационных данных (А11);