Курсовая работа: IDEF-моделирование мандатного разграничения доступа

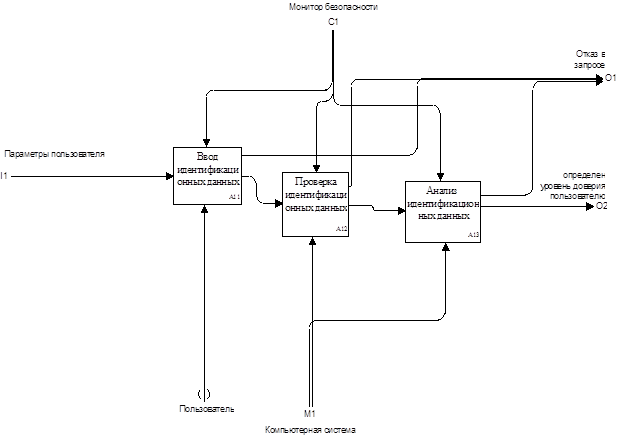

в) Анализ идентификационных данных (А13).

Если на одном из этапов произошло не выполнение каких-либо требований, то система оповещает о том, что в данном случае в запросе отказано.

Рисунок 3 – Третий уровень. Детализация блока А1

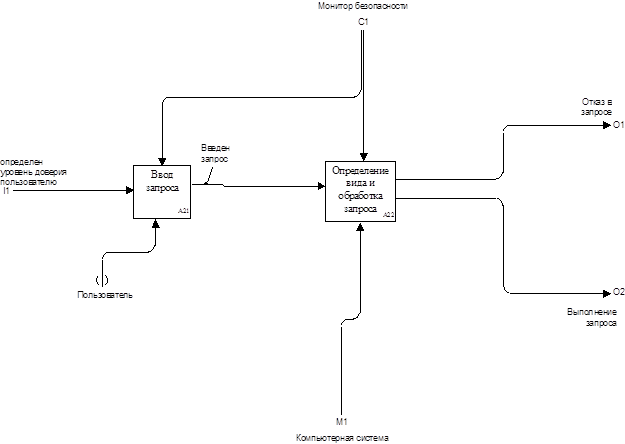

- Блок А2 (Анализ запроса) включает в себя:

а) ввод запроса (А21);

б) определение вида и обработка запроса (А22).

Рисунок 4 – Третий уровень. Детализация блока А2

2.4 Четвертый уровень функциональной модели

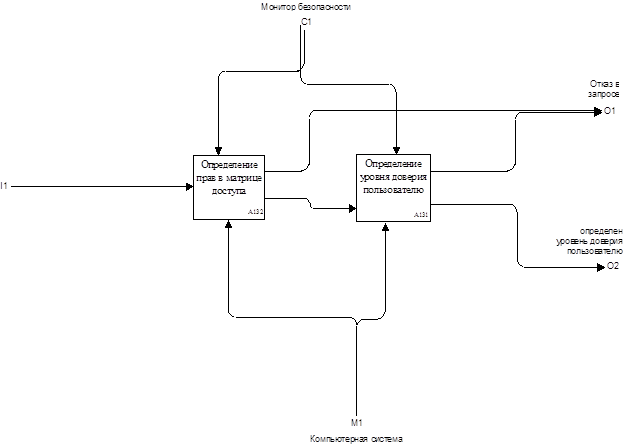

- Блок А13(Анализ идентификационных данных) изображен на рисунке 5 и включает в себя:

а) определение прав в матрице доступа (А131);

б) определение уровня доверия пользователю (А132).

Рисунок 5 – Четвертый уровень. Детализация А13

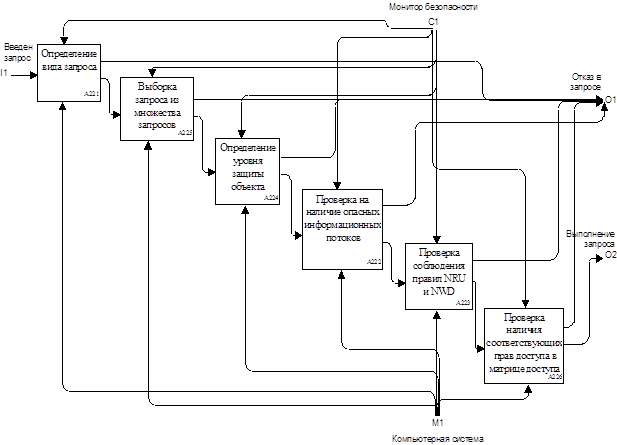

- Блок А22 (определение вида и обработка запроса) включает в себя:

а) определение вида запроса (А221);

б) выборка запроса из множества запросов (А225);

в) определение уровня защиты объекта (А224);

г) проверка на наличие опасных информационных потоков (А222);

д) проверка соблюдения правил NRU и NWD;

е) проверка наличия соответствующих прав доступа в матрице доступа.

Рисунок 6 – Четвертый уровень. Детализация А22

2.4 Пятый уровень функциональной модели

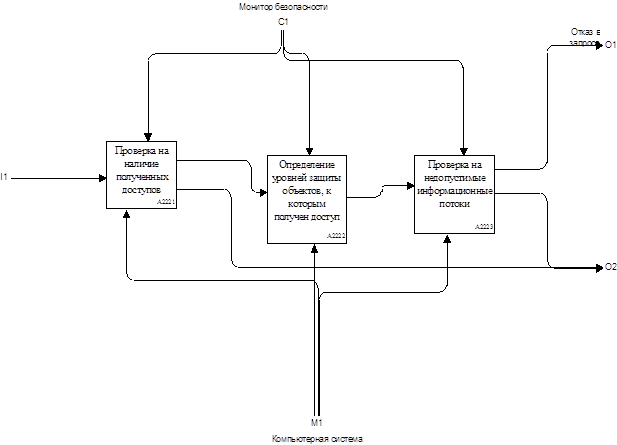

- Блок А222 (Проверка на наличие опасных информационных потоков) включает в себя:

а) проверка на наличие полученных доступов (А2241);

б) определение уровней защиты объектов, к которым получен доступ (А2242);

в) проверка на недопустимые информационные потоки (А2243).

Рисунок 7 – Пятый уровень. Детализация А222