Курсовая работа: Предметная область информационной безопасности

-- угрозы, проявляющиеся после разрешения доступа (несанкционированное использование ресурсов).

По текущему месту расположения информации в КС :

-- угроза доступа к информации на внешних запоминающих устройствах (ЗУ), например, копирование данных с жесткого диска;

-- угроза доступа к информации в оперативной памяти (несанкционированное обращение к памяти);

-- угроза доступа к информации, циркулирующей в линиях связи (путем незаконного подключения).

По способу доступа к ресурсам КС :

-- угрозы, использующие прямой стандартный путь доступа к ресурсам с помощью незаконно полученных паролей или путем несанкционированного использования терминалов законных пользователей;

-- угрозы, использующие скрытый нестандартный путь доступа к ресурсам КС в обход существующих средств защиты.

По степени зависимости от активности КС различают:

-- угрозы, проявляющиеся независимо от активности КС (хищение носителей информации);

-- угрозы, проявляющиеся только в процессе обработки данных (распространение вирусов).

2.2 Виды угроз безопасности

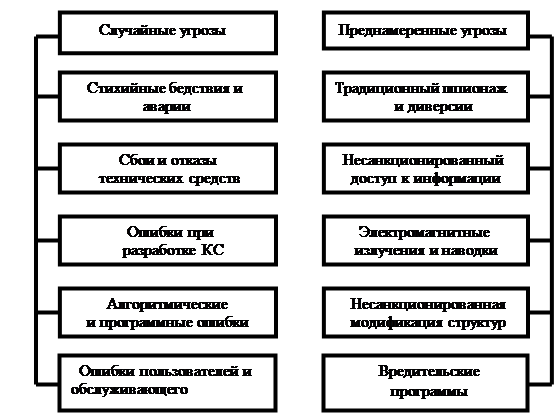

Все множество потенциальных угроз безопасности информации в КС может быть разделено на 2 основных класса (рис.1).

![]()

![]()

Рис.1 Угрозы безопасности в КС

Угрозы, которые не связаны с преднамеренными действиями злоумышленников и реализуются в случайные моменты времени, называют случайными или непреднамеренными. Механизм реализации случайных угроз в целом достаточно хорошо изучен, накоплен значительный опыт противодействия этим угрозам.

Стихийные бедствия и аварии чреваты наиболее разрушительными последствиями для КС, так как последние подвергаются физическому разрушению, информация утрачивается или доступ к ней становится невозможен.

Сбои и отказы сложных систем неизбежны. В результате сбоев и отказов нарушается работоспособность технических средств, уничтожаются и искажаются данные и программы, нарушается алгоритм работы устройств.

Ошибки при разработке КС, алгоритмические и программные ошибки приводят к последствиям, аналогичным последствиям сбоев и отказов технических средств. Кроме того, такие ошибки могут быть использованы злоумышленниками для воздействия на ресурсы КС.

В результате ошибок пользователей и обслуживающего персонала нарушение безопасности происходит в 65% случаев [4; 19]. Некомпетентное, небрежное или невнимательное выполнение функциональных обязанностей сотрудниками приводит к уничтожению, нарушению целостности и конфиденциальности информации.

Преднамеренные угрозы связаны с целенаправленными действиями нарушителя. Данный класс угроз изучен недостаточно, очень динамичен и постоянно пополняется новыми угрозами.

Методы и средства шпионажа и диверсий чаще всего используются для получения сведений о системе защиты с целью проникновения в КС, а также для хищения и уничтожения информационных ресурсов. К таким методам относят подслушивание, визуальное наблюдение, хищение документов и машинных носителей информации, хищение программ и атрибутов системы защиты, сбор и анализ отходов машинных носителей информации, поджоги.

Несанкционированный доступ к информации (НСД) происходит обычно с использованием штатных аппаратных и программных средств КС, в результате чего нарушаются установленные правила разграничения доступа пользователей или процессов к информационным ресурсам. Под правилами разграничения доступа понимается совокупность положений, регламентирующих права доступа лиц или процессов к единицам информации. Наиболее распространенными нарушениями являются:

-- перехват паролей – осуществляется специально разработанными

программами;

-- “маскарад” – выполнение каких-либо действий одним пользователем от имени другого;

-- незаконное использование привилегий – захват привилегий законных пользователей нарушителем.

Процесс обработки и передачи информации техническими средствами КС сопровождается электромагнитными излучениями в окружающее пространство и наведением электрических сигналов в линиях связи. Они получили названия побочных электромагнитных излучений и наводок (ПЭМИН). С помощью специального оборудования сигналы принимаются, выделяются, усиливаются и могут либо просматриваться, либо записываться в запоминающихся устройствах (ЗУ). Электромагнитные излучения используются злоумышленниками не только для получения информации, но и для ее уничтожения.

Большую угрозу безопасности информации в КС представляет несанкционированная модификация алгоритмической, программной и технической структур системы , которая получила название “закладка”. Как правило, “закладки” внедряются в специализированные системы и используются либо для непосредственного вредительского воздействия на КС, либо для обеспечения неконтролируемого входа в систему.